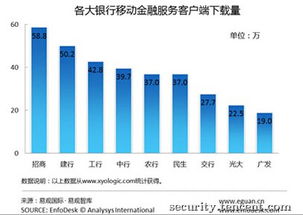

浅谈移动金融业务外包开发中的信息安全风险与软件开发应对策略

随着金融科技的蓬勃发展,移动金融业务已成为金融服务的主流形式之一。为快速响应市场、降低成本、聚焦核心能力,许多金融机构选择将移动应用等非核心业务系统的开发工作外包给第三方技术公司。这种模式在带来效率与灵活性的也引入了复杂且严峻的信息安全风险。如何在软件开发的全生命周期中识别、评估并有效管控这些风险,是确保移动金融业务稳健发展的关键课题。

一、 移动金融业务外包开发面临的主要信息安全风险

- 数据泄露风险:外包开发过程中,金融机构的敏感数据(如客户身份信息、账户信息、交易记录等)需要在开发、测试环境中流转。若外包商的数据安全防护措施不足,或内部人员管理不善,极易发生数据泄露事件。

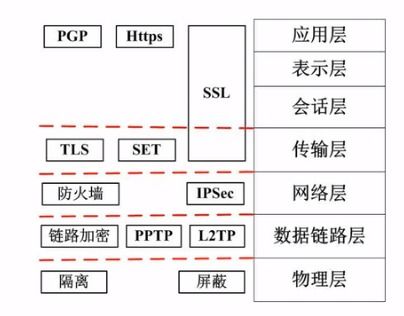

- 代码与逻辑安全风险:外包开发的应用程序可能存在安全漏洞(如注入漏洞、不安全的通信、脆弱的身份认证等)或业务逻辑缺陷。这些漏洞可能源于开发人员安全意识不足、安全编码规范缺失或测试不充分,成为黑客攻击的入口。

- 供应链与第三方依赖风险:外包商本身可能使用存在安全漏洞的第三方组件、开源库或开发工具。这些“隐形”的依赖一旦出现问题,会传导至最终产品,形成供应链安全短板,且难以被金融机构直接察觉和控制。

- 管理边界与责任模糊风险:外包模式下,安全责任主体容易模糊。金融机构与外包商在安全需求传递、安全事件响应、安全审计等方面的权责界定不清,可能导致安全措施落实不到位,出现管理真空地带。

- 交付物与后门风险:不诚信的外包商可能在交付的软件中植入恶意代码、后门或逻辑炸弹,意图窃取数据、破坏服务或进行后续的非法控制,对金融机构构成长期潜在威胁。

二、 信息安全风险在软件开发全生命周期的管控策略

为应对上述风险,金融机构与外包商必须将信息安全深度融入软件开发的每一个环节,构建“安全左移”的协同防御体系。

- 需求与设计阶段:

- 明确安全需求:在合同与技术规格书中,清晰、具体地定义安全需求、合规要求(如金融行业监管规定、GDPR等)和安全验收标准。

- 威胁建模:在架构设计初期,共同进行威胁建模分析,识别潜在的攻击面和安全威胁,并据此设计相应的安全防护架构。

- 开发与编码阶段:

- 推行安全开发规范:强制要求外包团队遵循金融机构制定的安全编码规范(如OWASP Top 10防护指南),并对开发人员进行安全编码培训。

- 组件安全管理:建立第三方组件(尤其是开源组件)的引入审批和安全漏洞监控机制,定期扫描并更新。

- 代码安全审计:在开发过程中,引入静态应用程序安全测试(SAST)工具进行自动化代码扫描,并辅以关键代码的人工安全评审。

- 测试与验证阶段:

- 深度安全测试:除功能测试外,必须进行全面的安全测试,包括动态应用程序安全测试(DAST)、交互式应用程序安全测试(IAST)、渗透测试等,模拟真实攻击以发现运行时漏洞。

- 模糊测试:对核心接口和协议进行模糊测试,发现潜在的异常处理缺陷和崩溃点。

- 部署与运维阶段:

- 安全交付与验证:交付前对最终制品进行完整性校验和恶意代码扫描。采用安全的交付渠道,并保留所有版本的可追溯记录。

- 持续监控与响应:金融机构需建立对上线后应用的持续安全监控机制,与外包商明确安全事件(如漏洞爆发)的应急响应流程和责任分工。

三、 构建稳固的外包安全管理体系

技术措施之外,管理机制的完善是根本保障。

- 严格的外包商评估与准入:建立涵盖技术能力、安全资质、过往案例、人员背景调查的安全评估体系,选择信誉良好、安全能力匹配的合作伙伴。

- 清晰的合同与法律约束:通过合同明确双方的安全责任、数据保密义务、安全事件赔偿责任及知识产权归属,保留独立的第三方安全审计权利。

- 全流程的安全监控与审计:金融机构的安全团队应深度参与外包项目的关键节点评审,定期对开发环境、测试数据和流程进行安全审计,确保安全要求被有效执行。

- 建立安全文化共识:通过持续的沟通与培训,使外包团队理解金融业务的安全敏感性和重要性,将安全内化为开发习惯。

###

移动金融业务的外包开发是一把“双刃剑”。信息安全的挑战并非不可逾越,关键在于金融机构能否从被动应对转向主动治理,将安全要求无缝嵌入从选型、开发到运维的每一个环节,并与外包商建立起基于深度互信与清晰规则的风险共担合作模式。唯有如此,才能在享受技术外包带来的红利的牢牢守住金融安全的生命线,保障用户权益与市场信心。

如若转载,请注明出处:http://www.xwkanche.com/product/32.html

更新时间:2026-02-27 05:32:52