信息安全软件解决方案 从开发到部署的全面护航

在数字化转型浪潮下,数据已成为企业的核心资产,信息安全的重要性日益凸显。信息安全软件作为防御网络威胁、保障数据资产的关键工具,其解决方案的设计与开发直接关系到组织的安全壁垒是否坚实。一套成熟的信息安全软件开发解决方案,不仅是技术产品的交付,更是一个涵盖规划、设计、开发、测试、部署及持续运维的完整生命周期管理体系。

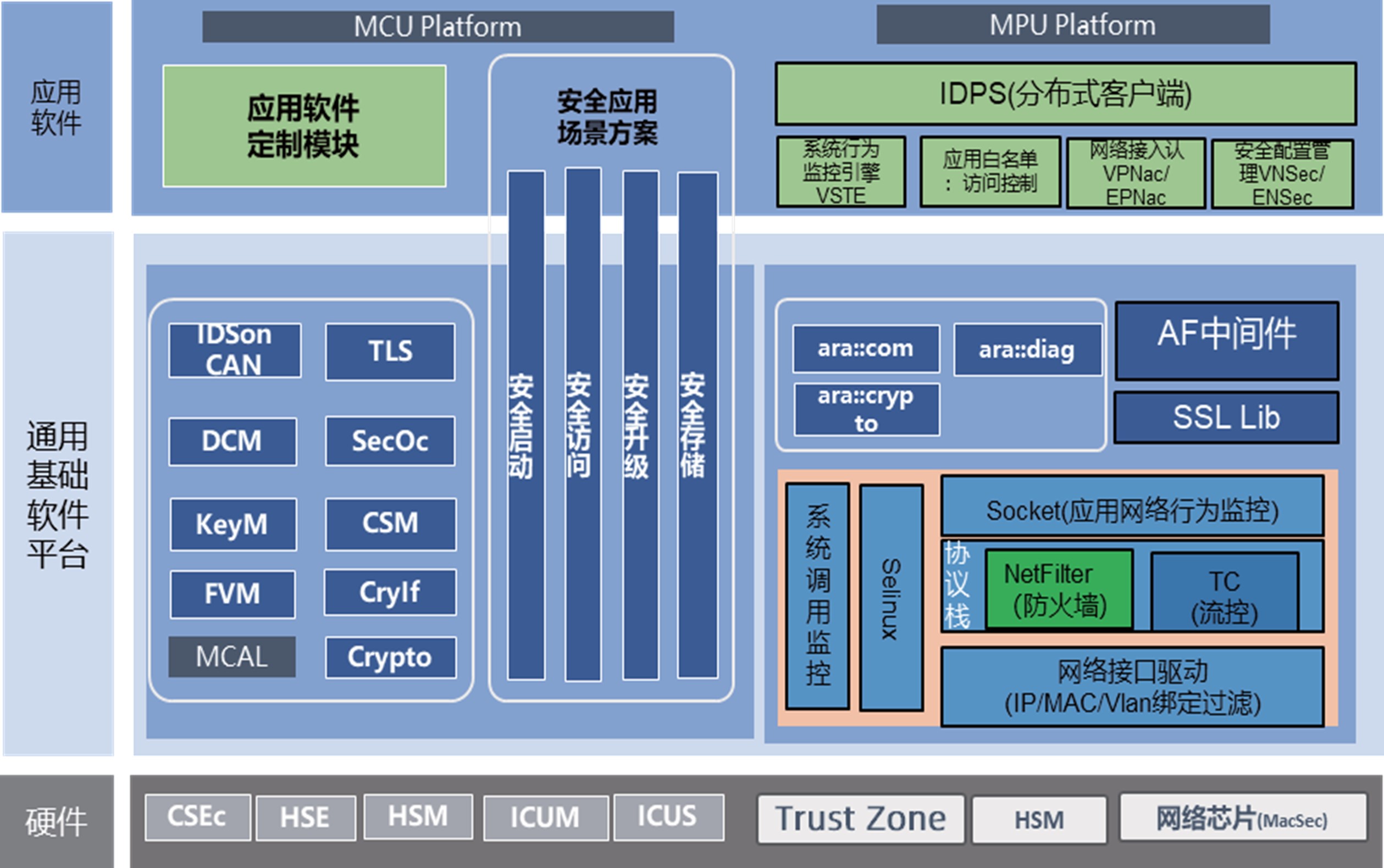

一、信息安全软件解决方案的核心架构

一个完整的信息安全软件解决方案通常构建在分层防御的架构之上。其核心层包括:

- 终端安全层:通过终端检测与响应(EDR)、防病毒、数据防泄露(DLP)等软件,保护个人电脑、服务器、移动设备等终端节点。

- 网络安全层:利用下一代防火墙(NGFW)、入侵检测与防御系统(IDS/IPS)、安全网关等,监控和过滤网络流量,抵御外部入侵。

- 应用与数据安全层:通过Web应用防火墙(WAF)、数据库审计与加密、API安全网关等,保护关键业务应用及核心数据在存储、传输与使用过程中的安全。

- 安全运营与管理层:以安全信息和事件管理(SIEM)系统、安全编排自动化与响应(SOAR)平台为核心,实现日志聚合、威胁分析、事件响应与安全流程的自动化,提升整体安全运营效率。

二、信息安全软件开发的关键流程与考量

开发此类软件并非单纯的功能堆砌,而是一个需要深度结合安全理念与工程实践的复杂过程。

1. 需求分析与安全建模:开发伊始,必须进行全面的威胁建模与风险评估。识别需要保护的资产(如客户数据、源代码)、潜在的威胁源(如黑客、内部人员)以及可能的攻击路径。此阶段需明确软件的安全目标、合规性要求(如GDPR、网络安全法)及性能指标。

2. 安全设计原则内嵌:在软件架构设计阶段,就必须贯彻“安全左移”思想,将安全作为基础属性而非附加功能。这包括:

- 最小权限原则:确保每个组件和用户只拥有完成任务所必需的最小权限。

- 纵深防御:不依赖单一安全控制,建立多层、异构的防御体系。

- 默认安全:出厂设置即为安全状态,避免因配置不当引入风险。

- 隐私设计:在数据处理各环节嵌入隐私保护机制。

3. 安全编码与测试:开发阶段需遵循安全编码规范,避免缓冲区溢出、SQL注入、跨站脚本等常见漏洞。必须将安全测试贯穿始终:

- 静态应用安全测试(SAST):在编码阶段分析源代码,寻找安全缺陷。

- 动态应用安全测试(DAST):在运行状态下测试软件,模拟外部攻击。

- 交互式应用安全测试(IAST):结合SAST和DAST,实时监控应用运行时的行为。

- 渗透测试与红队演练:模拟真实攻击,检验整体防御体系的有效性。

4. 部署与持续运维:安全的软件需要安全地部署和运行。这涉及安全的部署流程、严格的访问控制、持续的漏洞管理与补丁更新。现代DevSecOps理念强调将安全流程无缝集成到开发与运维的敏捷流水线中,实现安全的自动化与常态化。

三、未来趋势:智能化与云原生安全

随着技术演进,信息安全软件开发也呈现出新趋势:

- AI与机器学习驱动:利用AI进行异常行为分析、威胁情报关联和自动化响应,以应对日益复杂和隐蔽的高级持续性威胁(APT)。

- 云原生安全(Cloud-Native Security):为容器、微服务、无服务器架构等云原生环境量身打造安全方案,实现基础设施即代码(IaC)的安全扫描、运行时保护与微隔离。

- 零信任架构的软件实现:开发基于“从不信任,持续验证”原则的软件,实现以身份为中心的细粒度动态访问控制。

- 供应链安全:加强对第三方库、开源组件和开发工具链的安全管理,确保软件供应链的完整性。

###

信息安全软件的开发,本质上是将安全策略与技术能力转化为可执行代码的过程。一个优秀的解决方案,必然是技术先进性、体系完备性与用户体验的平衡体。它要求开发团队不仅精通编程,更要深刻理解攻击手法、防御策略与业务逻辑。在威胁无处不在的今天,持续创新、紧跟趋势、内嵌安全思维的信息安全软件开发,是构筑数字世界可信基石的必然选择。

如若转载,请注明出处:http://www.xwkanche.com/product/30.html

更新时间:2026-01-13 14:17:23